Исследователи из Университета Вирджинии и Калифорнийского университета в Сан-Диего опубликовали свое последнее тематическое исследование, касающееся безопасности. Оба университета усердно работали над обнаружением нового варианта уязвимости Spectre, которая может пройти все существующие средства защиты от Spectre (первой версии) и становится угрозой для всех существующих процессоров Intel и AMD. На данный момент не существует аппаратных средств защиты от новой версии Spectre. В техническом документе под названием «Я вижу мертвые микропроцессоры» (- перевод), говорится, что для организации утечки данных может использоваться реализация кешей микроопераций.

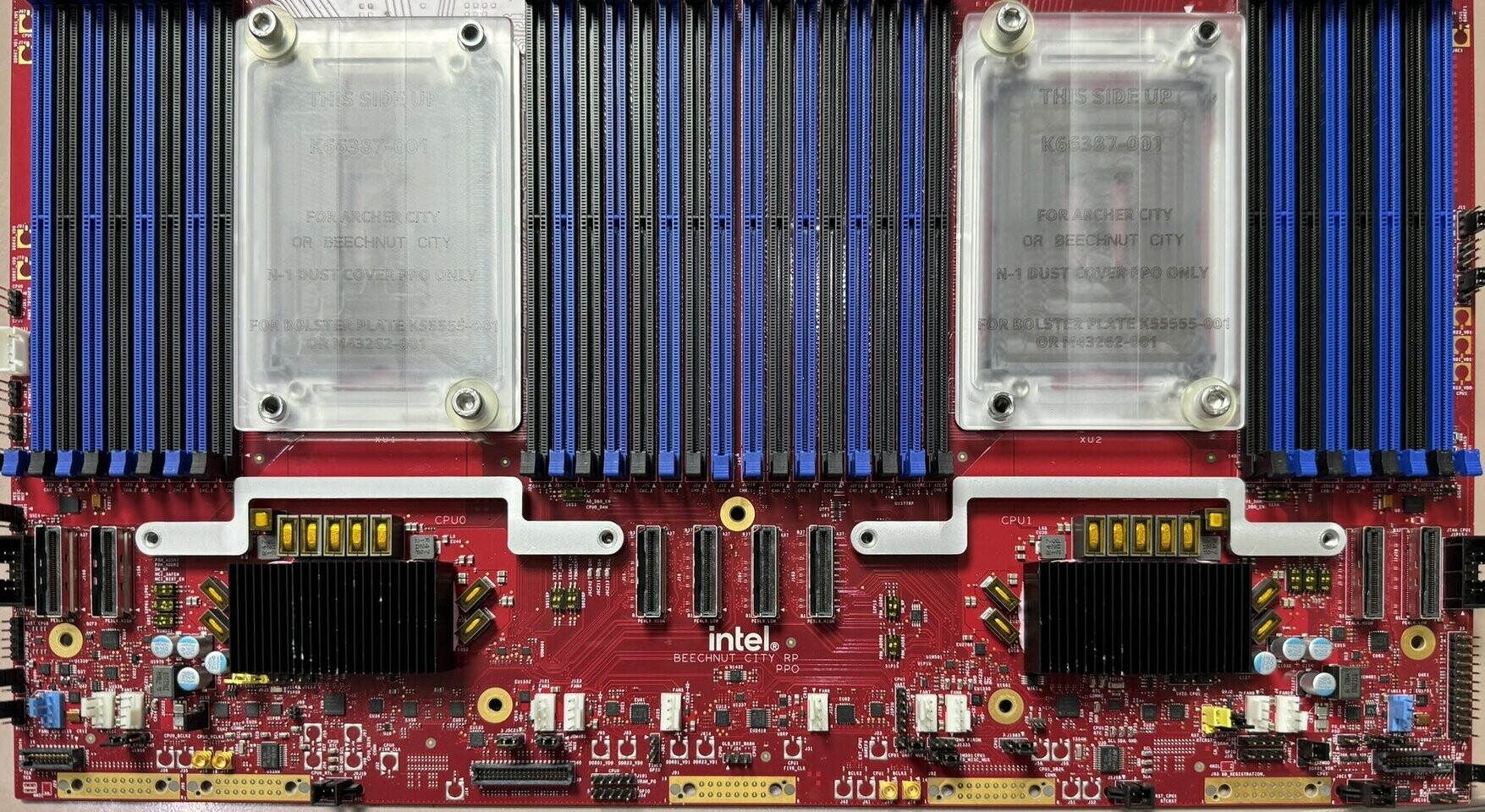

Современные процессоры x86 разбивают сложные инструкции на более мелкие RISC-подобные блоки, называемые микрооперациями, во внешнем интерфейсе, что значительно упрощает дизайн серверной части. Микрооперации хранятся в кэше микроопераций. В документе описываются эксплойты каналов синхронизации на основе кеш-памяти микроопераций в трех основных параметрах:

а) в разных областях кода в одном потоке, но работают с разными уровнями привилегий;

б) в разных совместно расположенных потоках, работающих одновременно на разных SMT.

Если же говорить о возможных мерах по смягчению последствий этого эксплойта, то у нас будут плохие новости. И Intel, и AMD были проинформированы об уязвимости нового типа и уже готовят решение этой проблемы. Однако, поскольку эксплойт нацелен на низкоуровневую структуру кэширования, возможное решение может привести к серьезному снижению производительности.

Похожие новости из раздела:

- HP представляет новую периферию, ноутбуки Spectre x360 и мониторы Series 5.

- Intel хочет поглотить SiFive за 2 миллиарда долларов

- HiSilicon разработала новый процессор

- ROG представляет Zephyrus G14 Alan Walker Special Edition